部署在阿里云上的项目收到了阿里云发送的shiro漏洞

- 工作小总结

- 时间:2020-11-21 22:38

- 3345人已阅读

🔔🔔🔔好消息!好消息!🔔🔔🔔

有需要的朋友👉:联系凯哥

还记得在十月份凯哥发布过一篇修改若依系统编辑器的文章,然后为了方便大家浏览,凯哥就部署在服务器上可,结果,没想到最近收到了阿里云漏洞扫描通知:

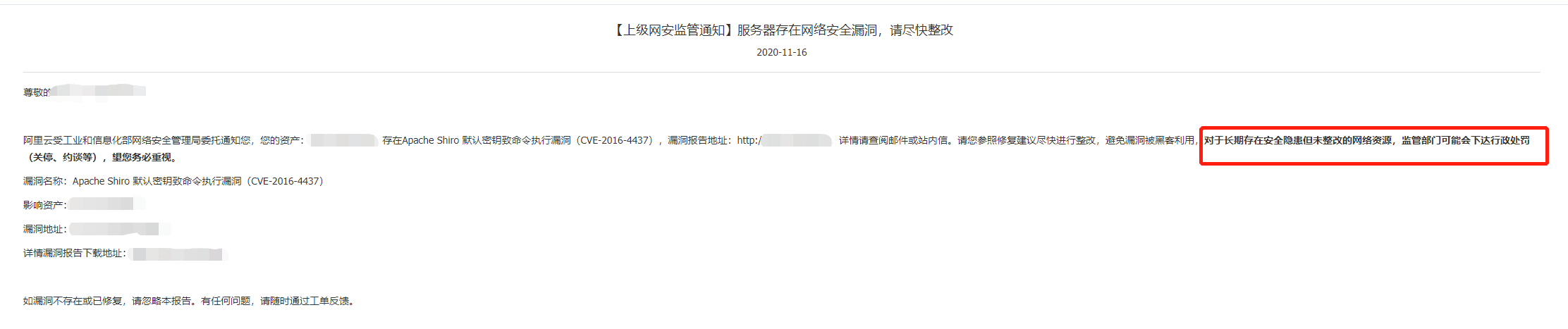

如果不修改的话:对于长期存在安全隐患但未整改的网络资源,监管部门可能会下达行政处罚

把凯哥吓的不行不行

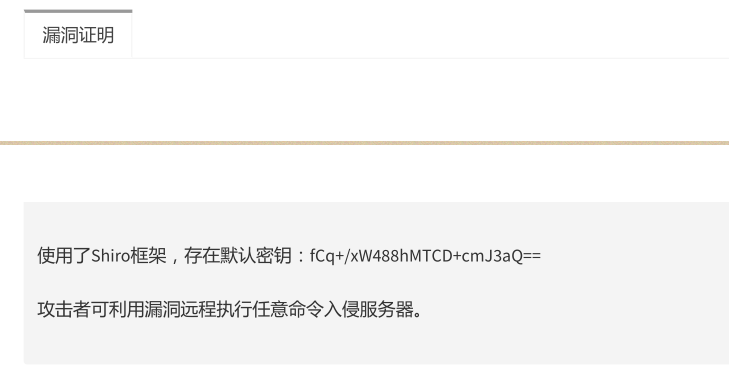

根据扫描结果,搜索了下漏洞的证明(如下图):在项目中搜索,我去,还真是啊。

漏洞描述

Apache Shiro是一个强大易用的Java安全框架,提供了认证、授权、加密和会话管理等功能。

漏洞造成的影响

在配置了默认密钥的情况下,攻击者可以通过精心构造的 Payload 实现远程命令执行,从而进一步获取服务器权限。

安全建议

升级shiro至最新版本1.7.0并生成新的密钥替换,注意妥善保管密钥,防止泄漏。

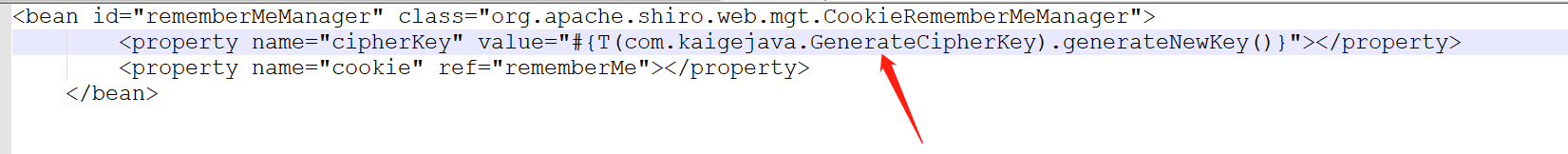

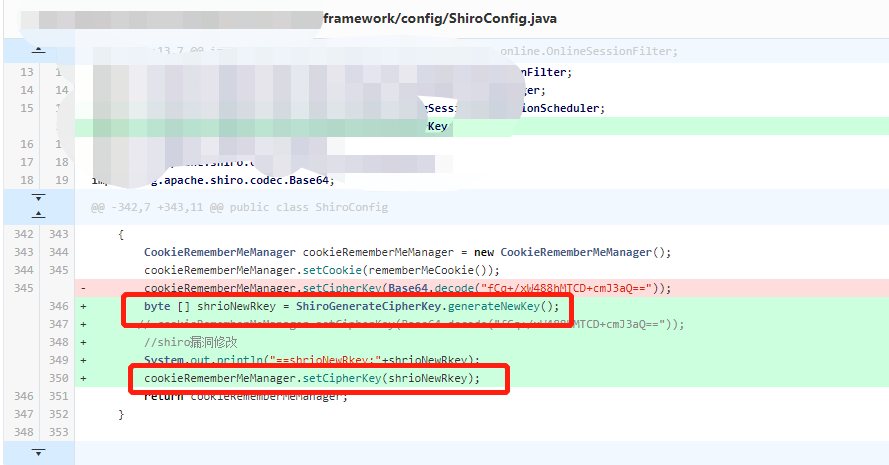

利用官方提供的方法生成密钥:org.apache.shiro.crypto.AbstractSymmetricCipherService#generateNewKey(),换key修复指南:

于是急忙的修改了shiro的版本号,重新生成了密钥生成规则。

解决方案

后面通过源码分析,发现了shiro有自己的随机生成秘钥的方法。既然找到的方法,那就好说了,按照源码的方式新写一个秘钥生成器:

public class GenerateCipherKey {

/**

* 随机生成秘钥,参考org.apache.shiro.crypto.AbstractSymmetricCipherService#generateNewKey(int)

* @return

*/

public static byte[] generateNewKey() {

KeyGenerator kg;

try {

kg = KeyGenerator.getInstance("AES");

} catch (NoSuchAlgorithmException var5) {

//这里的msg可以任意随机输入

String msg = "kaigejavaXXnnOOdd";

throw new IllegalStateException(msg, var5);

}

kg.init(128);

SecretKey key = kg.generateKey();

byte[] encoded = key.getEncoded();

return encoded;

}

}对于传统的xml配置项目修改方案:

在shiro的配置文件中,引入key的方法:

其中图中箭头的位置是自己项目类全路径的报名。

对于spring boot项目修改方案:

同样是修改shiro的配置文件,只是spring boot的方式不同了,使用的是就java 类的方式。修改如下:

项目已经重新部署了,可以访问了。同时已经提交到码云上了,欢迎之前下载的朋友更新。

获取最新项目源码及shiro漏洞报告==>关注凯哥公众号:凯哥Java(kaigejava)。回复:869

上一篇: SpringBoot:Jar包工程启动、停止、重启脚本

下一篇: shiro漏洞报告